Sin dejar rastro, el ciberactivista paranoico

Ser ciberactivista cada día es más peligroso en este país donde

asistimos boquiabiertos a la continua detención de personas que han

participado en manifestaciones… o que iban a hacerlo como sucedió con

las detenciones preventivas de miembros de la Coordinadora 25S.

Que no tenemos nada que ocultar es un pensamiento generalizado, pero no es cierto, máxime cuando se pretende criminalizar hasta la convocatoria de manifestaciones a través de las redes sociales.

Cuando navegamos por la web, nos conectamos a Twitter, Facebook, un chat, nuestro correo, etc., vamos dejando un rastro que permanece registrado por un tiempo definido por ley que permite a las fuerzas de seguridad del estado, las del monopolio de la violencia, seguirnos, supuestamente bajo mandato de un juez, aunque la realidad es que muchas veces no es necesaria más que una llamada de un agente para conseguir datos que el destinatario desconoce que no debe entregar más que con una orden judicial.

Eso sin tener en cuenta la existencia de Sitel, el Gran Hermano de la policía española que permite pinchar sin esfuerzo cualquier línea de teléfono fijo o móvil, mensajes sms y mensajes de email.

Para solucionar en gran medida esta situación, disponemos de múltiples herramientas disponibles para los 3 principales sistemas operativos, Windows, MacOS y GNU/Linux, por las propiedades, arquitectura y código cerrado de los dos primeros la opción natural es descartarlos y emplear una distribución de Linux para asegurar bastante más nuestro anonimato en la red.

También existen opciones para nuestros móviles y tablets Android, iPhone e iPad, tras la parte dedicada a ordenadores de sobremesa y portátiles, le echaremos un vistazo a este sector de la informática y las comunicaciones móviles.

Ordenadores

Para ordenadores podemos optar por instalarnos nuestra distribución de Linux favorita y tunearla o bien usar un método más rápido, con el mismo nivel de fiabilidad y mucho más sencillo para cualquier usuario, sin necesidad de ser un experto en ordenadores.

Se trata de la distribución Linux Tails, basada en Debian y herramientas libres, un proyecto en el que cualquier desarrollador puede participar, con el código abierto para ser revisado por cualquiera, minimizando las posibilidades de que nos metan en el ordenador programas no deseados que permitan acceder a un atacante a nuestros recursos y datos.

Para el ciberactivista de andar por casa esta distribución es más que suficiente, podemos arrancarla en cualquier ordenador desde un pendrive USB, no hace uso de los recursos de almacenamiento de la máquina y también nos permite mantener información persistente en el mismo pendrive, u otro diferente, de manera encriptada empleando LUKS y una clave personal que elegiremos para poder volver a ver ese contenido en otras máquinas.

Tails ejecutándose en modo no camuflado

Al arrancar Tails nos permite configurar varias opciones, además de si ya hemos creado nuestro volumen de archivado persistente, como son el idioma, una clave para el superusuario (útil si tenemos que añadirle alguna funcionalidad por ejemplo) y activar el camuflaje de Windows XP.

Esta última opción hace que Tails en pantalla se parezca lo suficiente a un Windows XP como para pasar desapercibido a los ojos de la gente que esté a nuestro alrededor, no parecerá que estamos trabajando con un Linux.

Tras arrancar y conectarnos a una red física o WiFi, Tails iniciará Vidalia, una aplicación que redirigirá todas nuestras peticiones en Internet a través de la red Tor.

Tor nació como un proyecto del Laboratorio de Investigación de la Armada Americana con la finalidad de proteger las comunicaciones entre dos puntos de una red abierta como es Internet.

Básicamente al conectarnos a la red Tor, todo lo que enviamos a través de ella se encripta, pasa por 3 nodos diferentes hasta llegar al destino, donde el contenido se desencripta y se entrega al servidor con el que queremos comunicarnos, haciendo que la localización del origen de la comunicación sea prácticamente indetectable ya que estos nodos no guardan información de lo que retransmiten.

Ojo al dato de que al llegar al final la información enviada se desencripta, si por ejemplo estamos navegando por la web y entramos en http (sin seguridad), la información viajará encriptada solo dentro de la red Tor, al llegar al destinatario, todo lo enviado llegará sin encriptar, es decir, que si enviamos datos en la petición y no estamos usando un protocolo seguro como el https (el que usamos al entrar a nuestra cuenta bancaria on-line por ejemplo), nuestros datos pueden ser visibles por cualquier que tenga acceso a ese último nodo de la red.

Para tratar de evitar este problema, el navegador web que trae Tails, incluye una serie de plugins que incrementarán nuestro anonimato, NoScript para bloquear la ejecución de código Javascript, Cookie Manager para controlar la información que las webs almacenan en nuestro navegador (muy útil para las empresas de publicidad entre otras muchas) y HTTPS Everywhere, que cambiará automáticamente nuestra petición de http a https si el servidor de destino admite este protocolo de comunicación seguro.

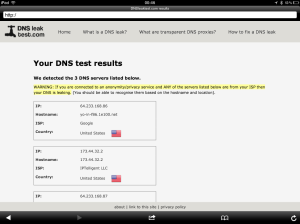

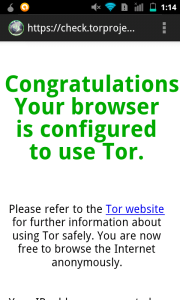

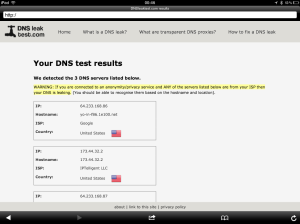

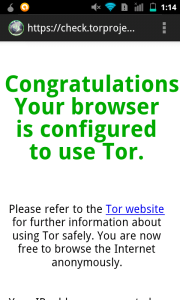

Direcciones para validar que estamos conectados a la red Tor y que no hay fallos de configuración que permitan que salgan datos por fuera de esta red: http://check.torproject.org y http://www.dnsleaktest.com.

Para gestionar nuestro correo, Tails viene con Claws Mail, que nos permite conectar con cualquier servicio de correo como Gmail o propio usando POP o IMAP.

Adicionalmente, Claws incluye soporte para GPG (PGP libre), un método de encriptación de emails muy fuerte basado en sistema de pares de claves. Por un lado está la clave pública que podemos exportar a servidores de claves como pgp.mit.edu para que cualquiera la encuentre y pueda enviarnos emails encriptados que solo nosotros podremos desencriptar usando nuestra clave privada del par.

Mucho ojo con el asunto de los emails que enviemos encriptados, ya que lo único que se encripta es el contenido del email si usamos el modo PGP Inline, no las direcciones de correo del origen y el destinatario ni el asunto… ni los archivos adjuntos.

Dentro de la red Tor encontraremos que también existen servicios propios solo accesibles estando conectados a esta red, como Tormail (este enlace solo funciona si estas conectado a Tor), que nos ofrece cuentas de correo gratuitas @tormail.org que solo pueden consultarse desde dentro de la red, vía webmail o usando Claws con IMAP. Estas cuentas permiten recibir y enviar correo desde fuera de la red Tor. Si piensas usar esta cuenta para enviar emails de amenazas o cualquier cosa fuera de la ley, ten el cuidado de encriptar todo con GPG, no sabes quien puedes estar detrás de este servicio gratuito leyendo tus correos.

Los “Servicios Ocultos” de Tor son accesibles siempre y cuando alguien te de la dirección en la que se encuentran, Core.Onion es un buen punto de partida (http://eqt5g4fuenphqinx.onion/), si lo que buscas es tiendas de armas y otras cosas igual no muy legales en tu país, investiga un poco en los buscadores… y ten cuidado con dar datos personales, tarjetas de crédito (hay webs ocultas en Tor donde venden paquetes de números de tarjeta robados por ejemplo), etc. Si vas a comprar algo, busca la manera de no enviártelo a tu casa y de pagar con algún medio más anónimo como BitCoin.

Tails incluye más herramientas, como Pigdin para mensajería instantánea, aplicaciones para gestionar los Metadatos de archivos como el Metadata Anonymisation Toolkit.

Esta última es especialmente útil a la hora de enviar documentos, imágenes o vídeos, ya que limpia los metadatos que contienen formatos como los .doc, los .jpg, etc. y que pueden dar lugar a situaciones tan ridículas como las que relatan en este artículo de obligada lectura.

Si consideras que todo esto es exagerado y no necesitas tanta seguridad para tus comunicaciones, te puedes bajar Tor Browsers y Vidalia para Windows, MacOS y tu distribución habitual de Linux aquí https://www.torproject.org/download/download-easy.html.en

Y si haces uso de esto, puedes colaborar donando dinero a Torservers, convertirán tu dinero en más y mejores servidores para dar servicio de salida a la red Tor.

También puedes convertir un servidor tuyo en un nodo Tor, o en un obfsproxy para contribuir con más ancho de banda a la red y facilitar salidas a la red global a gente en dictaduras y países que limitan la libertad de expresión como China, Irán, India, o Cuba.

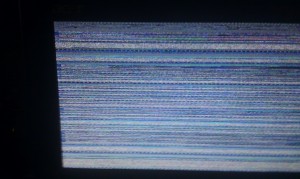

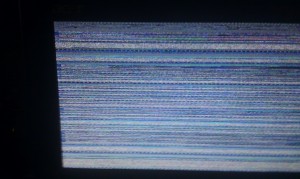

Imagen de como queda la pantalla tras terminar de cerrarse Tails, un poco más adelante veremos y entenderemos el porqué de esto.

Móviles

En el campo de los smartphones nos volvemos a enfrentar a la misma disyuntiva que con los ordenadores, que sistema operativo usar.

iPhone/iPad dispone de herramientas para conectarse a la red Tor, pero teniendo el código cerrado suena como una opción bastante mala, de todos modos si os apetece usar un aparato de estos, tenéis Onion Browser a vuestra disposición, y algunas herramientas para gestionar claves PGP.

Onion Browser en iPad verificando contra dnsleaktest.com que la conexión a Tor es correcta

oPenGP en iPad permite gestionar pares de claves para cifrar nuestros emails, archivos, etc.

Cierto es que tanto en iPhone como en Android se han descubierto casos de aplicaciones instaladas de fábrica que monitorizaban la actividad del usuario, su geoposición, etc sin su conocimiento y/o consentimiento, que ambos tienen en sus respectivos markets aplicaciones con malware… pero en el caso de Android no estamos cautivos de una empresa y un sistema operativo.

En Android el primer paso es rootear nuestro dispositivo con Unlockroot, Unrevoked o similares, una búsqueda en internet con nuestro modelo de Android y la palabra root nos llevará a algún foro donde nos explicarán los pasos a dar.

Tras haber rooteado nuestro Android, con la app Rom Manager podemos sacar una copia de seguridad de nuestra rom actual e instalar una libre y más actualizada, pudiendo disponer de las últimas versiones de Android en dispositivos como HTC Desire que se ha quedado en versiones bastante viejas y con problemas de seguridad como la 2.2 ó 2.3.

La propia app nos ofrece las últimas versiones compatibles con nuestro dispositivo, como la conocida CyanogenMod.

A partir de aquí podemos elegir instalar las app que necesitaremos en nuestro Android desde el Market, con el consiguiente rastro que dejaremos o usar algún repositorio alternativo como GetJar, que nos permitirá descargar las mismas app gratuitas sin tener que registrarnos en Google Play o tener una cuenta en Google.

Las app que instalaremos serán Orbot, Orweb, Gibberbot, Router Keygen, Avast Mobile, Connectbot, APG y Fing… y las que a tí te apetezcan como el cliente de Twitter o similares.

Dispositivo HTC Desire rooteado con Unrevoked e instalada la Rom CyanogenMod 7 y las app mencionadas

Orbot es la implementación de la red Tor para Android, podemos activarlo para que al encender el teléfono se inicie solo, y activaremos la opción de proxy transparente, de esta manera y al ser root en nuestro smartphone, nos aseguramos de que todas las comunicaciones van a salir del dispositivo a través de esta red anónima. Si usamos orbot en un teléfono sin rootear, debemos activar al proxy wifi de Android para que pasen las comunicaciones a través del proxy a Tor que monta esta app, pero no nos podemos asegurar de que todas las comunicaciones pasen a través de esta red al no poder configurar el proxy transparente.

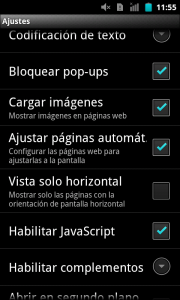

Orweb es un navegador web que usa la red Tor, no guarda datos en caché, ni claves, ni favoritos, por defecto no ejecuta javascript, etc. Máxima seguridad añadida a la propia de la red Tor, aunque a diferencia del navegador IceWeasel de Tails en ordenador, no fuerza el acceso a webs por https.

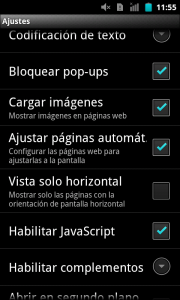

El navegador web de Android por defecto ejecuta javascripts en las páginas, poniendo en riesgo tu anonimato.

Navegador OrWeb conectado a la red Tor

Gibberbot es un cliente de mensajería compatible con Jabber y Gtalk que permite usar encriptación OTR (Off The Record), siempre y cuando el usuario con el que hablemos use también Gibberbot o algún cliente para ordenador como Pigdin con el plugin OTR.

Router Keygen es una app que analiza las redes wifi que se encuentren a nuestro alcance y nos indicará la clave del router si este es de alguna de las marcas y modelos que salieron de fábrica con una clave por defecto que es calculable fácilmente. Nos permitirá comprobar si nuestro router es vulnerable, o el de nuestros vecinos… si lo es, cambiad la clave inmediatamente. Y olvidaros de poner nombres “divertidos” al SSID de vuestra wifi, usar un nombre común y parecido a los próximos hará que no llame la atención y nadie tenga más tentación de introducirse en nuestra red que en otras.

Avast Mobile es la versión para Android del famoso antivirus de Windows, analiza las app que instalemos en busca de malware, las webs que visitamos para avisarnos de las que pueden suponer un problema para nuestra seguridad. Dispone de un módulo adicional para localizar el teléfono o bloquearlo en remoto en caso de pérdida o robo… y un posible método para ser localizado contra nuestra voluntad. También nos proporciona un medidor de consumo de ancho de banda para 3G y para WiFi.

Connectbot nos permitirá conectarnos en remoto a máquinas vía ssh o telnet.

Fing es una herramienta para mapear la red a la que estemos conectados, servicios abiertos en cada IP, incluso enviar señales Wake on Lan a otras máquinas conectadas a la misma red.

APG es un gestor de claves públicas y privadas que nos permitirá encriptar mensajes de texto y archivos para posteriormente enviar por email con seguridad. Recordemos que usando este método, ni el asunto del mensaje se encripta ni los adjuntos de manera automática, debemos crifrarlo con la clave pública del destinatario para que solo él pueda verlo.

Adicionalmente podemos usar el dispositivo para hacer llamadas seguras a través de VoIP con HushCrypt, que por el momento parece la única opción gratuita decente y que, unido a Tor, cumpliría las especificaciones de la NSA para tener comunicaciones de voz seguras sobre Android… siempre y cuando no usemos el sistema de llamadas normal del móvil y que tan facilmente son interceptables por el sistema de vigilancia Sitel de la policía española.

Mientras que Tails cambiar de manera automática la dirección MAC de nuestro ordenador (para dejar menos rastro aun, sobre todo si nos cogen y cotejan datos de la máquina con los registrados en redes y/o sistemas de espionaje, en Android nos lo tenemos que currar a mano, siempre y cuando el móvil esté rooteado:

Abrimos la app de terminar y ejecutamos:

su -

busybox iplink show eth0

# Este comando anterior nos muestra la dirección MAC actual del dispositivo

busybox iplink set eth0 00:11:22:33:44:55

# Si tienes un Samsung Galaxy S2-S3 usa este otro comando en lugar del anterior:

busybox ifconfig eth0 hw ether 00:11:22:33:44:55

Modo Paranoico

Como dice el Gran Wyoming, ahora os vamos a contar la verdad.

Si eres Julian Assange, todo lo que he comentado antes te va a servir lo justo, entre poco y nada, Sitel es la punta de lanza de los sistemas que las fuerzas de seguridad tienen a su disposición para controlarnos, algunos métodos son ya tan de andar por casa que cualquiera puede emplearlos para romper el encriptado de nuestros datos.

Vamos a enumerar unos cuantos métodos para interceptar lo que tecleáis, lo que encriptáis en vuestros discos duros y/o dispositivos USB, en algunos casos no estaréis a salvo ni usando Linux Tails, Windows o un Mac.

Seguramente ya habéis oído hablar de los Keylogger, son programas para ordenador o dispositivos físicos que permiten registrar lo que estamos tecleando en todo momento.

Los más sofisticados incluso incluyen tecnología wifi para enviar los datos que van recabando del usuario.

Para anularlos existen aplicaciones que detectan a las otras aplicaciones que nos roban lo que tecleamos, aunque son poco o nada efectivas ante keylogger por hardware, para esta segunda opción existe también dispositivos hardware que envían encriptada la información que tecleamos hasta el ordenador.

Estos últimos también son muy útiles en caso de que alguien esté usando contra nosotros una tercera vía de recabar lo que tecleamos sin necesidad de instalar nada en nuestro ordenador, bien sea una aplicación o un dispositivo hardware.

Por una simple cuestión de costes, los cables de teclado no están apantallados, por lo que cada pulsación que realizamos emite una débil señal electromagnética que puede ser interceptada a distancia (con los teclados inalámbricos es más sencillo aun).

En este enlace de la Escuela Politécnica de Lausana, Laboratorio de Criptografía, podemos observar varios vídeos de como con pocos medios es bastante sencillo capturar las pulsaciones de un teclado remoto… y esto es un experimento de unos estudiantes.

¿Recordáis la fotografía de una pantalla llena de rayas y colores que hay un poco más arriba? Era la consecuencia de apagar Tails, que se encarga de sobreescribir la memoria del ordenador antes de apagarlo.

La razón es que, contrariamente a lo que os hayan podido contar o enseñar en el colegio, cuando apagas un ordenador, la memoria RAM no se borra inmediatamente.

Dependiendo de la antigüedad y fabricante de la memoria de tu ordenador, la memoria conserva su estado tras el apagado por un tiempo que varía desde unos pocos segundos a unos minutos, y si disponemos de un bote de CO2 a presión (los mismos que puedes usar para inflar las ruedas de una bicicleta) rociaremos la memoria para enfriarla a muy bajas temperaturas, pudiendo mantener su estado durante días.

Esto unido a alguna utilidad como las desarrolladas en la universidad de Princeton, nos permitirán hacer un volcado del contenido de la memoria RAM, pudiendo encontrar textos, claves, usuarios…

Esta particularidad de la memoria RAM es especialmente peligrosa si tenemos una unidad encriptada y el ordenador no se apaga correctamente (por ejemplo un corte de luz), un atacante que tuviera acceso a nuestra máquina podría volver la memoria RAM a un disco USB y se encontraría con la llave de encriptado de nuestra unidad, con lo que le resultaría relativamente fácil sacar nuestros archivos de ahí dentro a pesar de las medidas que hayamos tomado para tener la información segura.

En el siguiente vídeo podemos ver un ejemplo práctico de esto, el llamado “cold boot attack”

Incluso se han presentado recientemente herramientas de pago para hacer esto que relato, incluyendo el desencriptado de archivos de nuestra supuesta unidad segura.

Otro método para volcar el contenido de la memoria de un ordenador sin esperar a que esté apagado (o mientras está suspendido) es emplear un dispositivo debidamente configurado que se conecte a una conexión Firewire de nuestra máquina.

Existe una vulnerabilidad (otro enlace sobre el mismo tema) de este tipo de conectores que permitiría a un atacante con acceso físico a nuestra máquina volcar el contenido de la memoria RAM con los mismos resultados comentados en los párrafos previos.

Ataques firewire para lograr el dump:

Si estás pensando ahora mismo que tú tienes un Mac, que estos son más seguros, que no hya virus, etc, etc, etc, te equivocas, estas técnicas son aplicables a cualquier sistema operativo.

En cuanto a los móviles… también hay unas cuantas técnicas para sacar la información de tu dispositivo que veremos en otro post, solo os adelanto que si tenéis un dispositov Samsung Galaxy S2, S3 o Note II, mucho ojo con esta noticia ya que estos aparatos vienen de fábrica con un agujero de seguridad enorme.

Fuente: bofhers

Que no tenemos nada que ocultar es un pensamiento generalizado, pero no es cierto, máxime cuando se pretende criminalizar hasta la convocatoria de manifestaciones a través de las redes sociales.

Cuando navegamos por la web, nos conectamos a Twitter, Facebook, un chat, nuestro correo, etc., vamos dejando un rastro que permanece registrado por un tiempo definido por ley que permite a las fuerzas de seguridad del estado, las del monopolio de la violencia, seguirnos, supuestamente bajo mandato de un juez, aunque la realidad es que muchas veces no es necesaria más que una llamada de un agente para conseguir datos que el destinatario desconoce que no debe entregar más que con una orden judicial.

Eso sin tener en cuenta la existencia de Sitel, el Gran Hermano de la policía española que permite pinchar sin esfuerzo cualquier línea de teléfono fijo o móvil, mensajes sms y mensajes de email.

Para solucionar en gran medida esta situación, disponemos de múltiples herramientas disponibles para los 3 principales sistemas operativos, Windows, MacOS y GNU/Linux, por las propiedades, arquitectura y código cerrado de los dos primeros la opción natural es descartarlos y emplear una distribución de Linux para asegurar bastante más nuestro anonimato en la red.

También existen opciones para nuestros móviles y tablets Android, iPhone e iPad, tras la parte dedicada a ordenadores de sobremesa y portátiles, le echaremos un vistazo a este sector de la informática y las comunicaciones móviles.

Ordenadores

Para ordenadores podemos optar por instalarnos nuestra distribución de Linux favorita y tunearla o bien usar un método más rápido, con el mismo nivel de fiabilidad y mucho más sencillo para cualquier usuario, sin necesidad de ser un experto en ordenadores.

Se trata de la distribución Linux Tails, basada en Debian y herramientas libres, un proyecto en el que cualquier desarrollador puede participar, con el código abierto para ser revisado por cualquiera, minimizando las posibilidades de que nos metan en el ordenador programas no deseados que permitan acceder a un atacante a nuestros recursos y datos.

Para el ciberactivista de andar por casa esta distribución es más que suficiente, podemos arrancarla en cualquier ordenador desde un pendrive USB, no hace uso de los recursos de almacenamiento de la máquina y también nos permite mantener información persistente en el mismo pendrive, u otro diferente, de manera encriptada empleando LUKS y una clave personal que elegiremos para poder volver a ver ese contenido en otras máquinas.

Tails ejecutándose en modo no camuflado

Al arrancar Tails nos permite configurar varias opciones, además de si ya hemos creado nuestro volumen de archivado persistente, como son el idioma, una clave para el superusuario (útil si tenemos que añadirle alguna funcionalidad por ejemplo) y activar el camuflaje de Windows XP.

Esta última opción hace que Tails en pantalla se parezca lo suficiente a un Windows XP como para pasar desapercibido a los ojos de la gente que esté a nuestro alrededor, no parecerá que estamos trabajando con un Linux.

Tras arrancar y conectarnos a una red física o WiFi, Tails iniciará Vidalia, una aplicación que redirigirá todas nuestras peticiones en Internet a través de la red Tor.

Tor nació como un proyecto del Laboratorio de Investigación de la Armada Americana con la finalidad de proteger las comunicaciones entre dos puntos de una red abierta como es Internet.

Básicamente al conectarnos a la red Tor, todo lo que enviamos a través de ella se encripta, pasa por 3 nodos diferentes hasta llegar al destino, donde el contenido se desencripta y se entrega al servidor con el que queremos comunicarnos, haciendo que la localización del origen de la comunicación sea prácticamente indetectable ya que estos nodos no guardan información de lo que retransmiten.

Ojo al dato de que al llegar al final la información enviada se desencripta, si por ejemplo estamos navegando por la web y entramos en http (sin seguridad), la información viajará encriptada solo dentro de la red Tor, al llegar al destinatario, todo lo enviado llegará sin encriptar, es decir, que si enviamos datos en la petición y no estamos usando un protocolo seguro como el https (el que usamos al entrar a nuestra cuenta bancaria on-line por ejemplo), nuestros datos pueden ser visibles por cualquier que tenga acceso a ese último nodo de la red.

Para tratar de evitar este problema, el navegador web que trae Tails, incluye una serie de plugins que incrementarán nuestro anonimato, NoScript para bloquear la ejecución de código Javascript, Cookie Manager para controlar la información que las webs almacenan en nuestro navegador (muy útil para las empresas de publicidad entre otras muchas) y HTTPS Everywhere, que cambiará automáticamente nuestra petición de http a https si el servidor de destino admite este protocolo de comunicación seguro.

Direcciones para validar que estamos conectados a la red Tor y que no hay fallos de configuración que permitan que salgan datos por fuera de esta red: http://check.torproject.org y http://www.dnsleaktest.com.

Para gestionar nuestro correo, Tails viene con Claws Mail, que nos permite conectar con cualquier servicio de correo como Gmail o propio usando POP o IMAP.

Adicionalmente, Claws incluye soporte para GPG (PGP libre), un método de encriptación de emails muy fuerte basado en sistema de pares de claves. Por un lado está la clave pública que podemos exportar a servidores de claves como pgp.mit.edu para que cualquiera la encuentre y pueda enviarnos emails encriptados que solo nosotros podremos desencriptar usando nuestra clave privada del par.

Mucho ojo con el asunto de los emails que enviemos encriptados, ya que lo único que se encripta es el contenido del email si usamos el modo PGP Inline, no las direcciones de correo del origen y el destinatario ni el asunto… ni los archivos adjuntos.

Dentro de la red Tor encontraremos que también existen servicios propios solo accesibles estando conectados a esta red, como Tormail (este enlace solo funciona si estas conectado a Tor), que nos ofrece cuentas de correo gratuitas @tormail.org que solo pueden consultarse desde dentro de la red, vía webmail o usando Claws con IMAP. Estas cuentas permiten recibir y enviar correo desde fuera de la red Tor. Si piensas usar esta cuenta para enviar emails de amenazas o cualquier cosa fuera de la ley, ten el cuidado de encriptar todo con GPG, no sabes quien puedes estar detrás de este servicio gratuito leyendo tus correos.

Los “Servicios Ocultos” de Tor son accesibles siempre y cuando alguien te de la dirección en la que se encuentran, Core.Onion es un buen punto de partida (http://eqt5g4fuenphqinx.onion/), si lo que buscas es tiendas de armas y otras cosas igual no muy legales en tu país, investiga un poco en los buscadores… y ten cuidado con dar datos personales, tarjetas de crédito (hay webs ocultas en Tor donde venden paquetes de números de tarjeta robados por ejemplo), etc. Si vas a comprar algo, busca la manera de no enviártelo a tu casa y de pagar con algún medio más anónimo como BitCoin.

Tails incluye más herramientas, como Pigdin para mensajería instantánea, aplicaciones para gestionar los Metadatos de archivos como el Metadata Anonymisation Toolkit.

Esta última es especialmente útil a la hora de enviar documentos, imágenes o vídeos, ya que limpia los metadatos que contienen formatos como los .doc, los .jpg, etc. y que pueden dar lugar a situaciones tan ridículas como las que relatan en este artículo de obligada lectura.

Si consideras que todo esto es exagerado y no necesitas tanta seguridad para tus comunicaciones, te puedes bajar Tor Browsers y Vidalia para Windows, MacOS y tu distribución habitual de Linux aquí https://www.torproject.org/download/download-easy.html.en

Y si haces uso de esto, puedes colaborar donando dinero a Torservers, convertirán tu dinero en más y mejores servidores para dar servicio de salida a la red Tor.

También puedes convertir un servidor tuyo en un nodo Tor, o en un obfsproxy para contribuir con más ancho de banda a la red y facilitar salidas a la red global a gente en dictaduras y países que limitan la libertad de expresión como China, Irán, India, o Cuba.

Imagen de como queda la pantalla tras terminar de cerrarse Tails, un poco más adelante veremos y entenderemos el porqué de esto.

Móviles

En el campo de los smartphones nos volvemos a enfrentar a la misma disyuntiva que con los ordenadores, que sistema operativo usar.

iPhone/iPad dispone de herramientas para conectarse a la red Tor, pero teniendo el código cerrado suena como una opción bastante mala, de todos modos si os apetece usar un aparato de estos, tenéis Onion Browser a vuestra disposición, y algunas herramientas para gestionar claves PGP.

Onion Browser en iPad verificando contra dnsleaktest.com que la conexión a Tor es correcta

oPenGP en iPad permite gestionar pares de claves para cifrar nuestros emails, archivos, etc.

Cierto es que tanto en iPhone como en Android se han descubierto casos de aplicaciones instaladas de fábrica que monitorizaban la actividad del usuario, su geoposición, etc sin su conocimiento y/o consentimiento, que ambos tienen en sus respectivos markets aplicaciones con malware… pero en el caso de Android no estamos cautivos de una empresa y un sistema operativo.

En Android el primer paso es rootear nuestro dispositivo con Unlockroot, Unrevoked o similares, una búsqueda en internet con nuestro modelo de Android y la palabra root nos llevará a algún foro donde nos explicarán los pasos a dar.

Tras haber rooteado nuestro Android, con la app Rom Manager podemos sacar una copia de seguridad de nuestra rom actual e instalar una libre y más actualizada, pudiendo disponer de las últimas versiones de Android en dispositivos como HTC Desire que se ha quedado en versiones bastante viejas y con problemas de seguridad como la 2.2 ó 2.3.

La propia app nos ofrece las últimas versiones compatibles con nuestro dispositivo, como la conocida CyanogenMod.

A partir de aquí podemos elegir instalar las app que necesitaremos en nuestro Android desde el Market, con el consiguiente rastro que dejaremos o usar algún repositorio alternativo como GetJar, que nos permitirá descargar las mismas app gratuitas sin tener que registrarnos en Google Play o tener una cuenta en Google.

Las app que instalaremos serán Orbot, Orweb, Gibberbot, Router Keygen, Avast Mobile, Connectbot, APG y Fing… y las que a tí te apetezcan como el cliente de Twitter o similares.

Dispositivo HTC Desire rooteado con Unrevoked e instalada la Rom CyanogenMod 7 y las app mencionadas

Orbot es la implementación de la red Tor para Android, podemos activarlo para que al encender el teléfono se inicie solo, y activaremos la opción de proxy transparente, de esta manera y al ser root en nuestro smartphone, nos aseguramos de que todas las comunicaciones van a salir del dispositivo a través de esta red anónima. Si usamos orbot en un teléfono sin rootear, debemos activar al proxy wifi de Android para que pasen las comunicaciones a través del proxy a Tor que monta esta app, pero no nos podemos asegurar de que todas las comunicaciones pasen a través de esta red al no poder configurar el proxy transparente.

Orweb es un navegador web que usa la red Tor, no guarda datos en caché, ni claves, ni favoritos, por defecto no ejecuta javascript, etc. Máxima seguridad añadida a la propia de la red Tor, aunque a diferencia del navegador IceWeasel de Tails en ordenador, no fuerza el acceso a webs por https.

El navegador web de Android por defecto ejecuta javascripts en las páginas, poniendo en riesgo tu anonimato.

Navegador OrWeb conectado a la red Tor

Gibberbot es un cliente de mensajería compatible con Jabber y Gtalk que permite usar encriptación OTR (Off The Record), siempre y cuando el usuario con el que hablemos use también Gibberbot o algún cliente para ordenador como Pigdin con el plugin OTR.

Router Keygen es una app que analiza las redes wifi que se encuentren a nuestro alcance y nos indicará la clave del router si este es de alguna de las marcas y modelos que salieron de fábrica con una clave por defecto que es calculable fácilmente. Nos permitirá comprobar si nuestro router es vulnerable, o el de nuestros vecinos… si lo es, cambiad la clave inmediatamente. Y olvidaros de poner nombres “divertidos” al SSID de vuestra wifi, usar un nombre común y parecido a los próximos hará que no llame la atención y nadie tenga más tentación de introducirse en nuestra red que en otras.

Avast Mobile es la versión para Android del famoso antivirus de Windows, analiza las app que instalemos en busca de malware, las webs que visitamos para avisarnos de las que pueden suponer un problema para nuestra seguridad. Dispone de un módulo adicional para localizar el teléfono o bloquearlo en remoto en caso de pérdida o robo… y un posible método para ser localizado contra nuestra voluntad. También nos proporciona un medidor de consumo de ancho de banda para 3G y para WiFi.

Connectbot nos permitirá conectarnos en remoto a máquinas vía ssh o telnet.

Fing es una herramienta para mapear la red a la que estemos conectados, servicios abiertos en cada IP, incluso enviar señales Wake on Lan a otras máquinas conectadas a la misma red.

APG es un gestor de claves públicas y privadas que nos permitirá encriptar mensajes de texto y archivos para posteriormente enviar por email con seguridad. Recordemos que usando este método, ni el asunto del mensaje se encripta ni los adjuntos de manera automática, debemos crifrarlo con la clave pública del destinatario para que solo él pueda verlo.

Adicionalmente podemos usar el dispositivo para hacer llamadas seguras a través de VoIP con HushCrypt, que por el momento parece la única opción gratuita decente y que, unido a Tor, cumpliría las especificaciones de la NSA para tener comunicaciones de voz seguras sobre Android… siempre y cuando no usemos el sistema de llamadas normal del móvil y que tan facilmente son interceptables por el sistema de vigilancia Sitel de la policía española.

Mientras que Tails cambiar de manera automática la dirección MAC de nuestro ordenador (para dejar menos rastro aun, sobre todo si nos cogen y cotejan datos de la máquina con los registrados en redes y/o sistemas de espionaje, en Android nos lo tenemos que currar a mano, siempre y cuando el móvil esté rooteado:

Abrimos la app de terminar y ejecutamos:

su -

busybox iplink show eth0

# Este comando anterior nos muestra la dirección MAC actual del dispositivo

busybox iplink set eth0 00:11:22:33:44:55

# Si tienes un Samsung Galaxy S2-S3 usa este otro comando en lugar del anterior:

busybox ifconfig eth0 hw ether 00:11:22:33:44:55

Modo Paranoico

Como dice el Gran Wyoming, ahora os vamos a contar la verdad.

Si eres Julian Assange, todo lo que he comentado antes te va a servir lo justo, entre poco y nada, Sitel es la punta de lanza de los sistemas que las fuerzas de seguridad tienen a su disposición para controlarnos, algunos métodos son ya tan de andar por casa que cualquiera puede emplearlos para romper el encriptado de nuestros datos.

Vamos a enumerar unos cuantos métodos para interceptar lo que tecleáis, lo que encriptáis en vuestros discos duros y/o dispositivos USB, en algunos casos no estaréis a salvo ni usando Linux Tails, Windows o un Mac.

Seguramente ya habéis oído hablar de los Keylogger, son programas para ordenador o dispositivos físicos que permiten registrar lo que estamos tecleando en todo momento.

Los más sofisticados incluso incluyen tecnología wifi para enviar los datos que van recabando del usuario.

Para anularlos existen aplicaciones que detectan a las otras aplicaciones que nos roban lo que tecleamos, aunque son poco o nada efectivas ante keylogger por hardware, para esta segunda opción existe también dispositivos hardware que envían encriptada la información que tecleamos hasta el ordenador.

Estos últimos también son muy útiles en caso de que alguien esté usando contra nosotros una tercera vía de recabar lo que tecleamos sin necesidad de instalar nada en nuestro ordenador, bien sea una aplicación o un dispositivo hardware.

Por una simple cuestión de costes, los cables de teclado no están apantallados, por lo que cada pulsación que realizamos emite una débil señal electromagnética que puede ser interceptada a distancia (con los teclados inalámbricos es más sencillo aun).

En este enlace de la Escuela Politécnica de Lausana, Laboratorio de Criptografía, podemos observar varios vídeos de como con pocos medios es bastante sencillo capturar las pulsaciones de un teclado remoto… y esto es un experimento de unos estudiantes.

¿Recordáis la fotografía de una pantalla llena de rayas y colores que hay un poco más arriba? Era la consecuencia de apagar Tails, que se encarga de sobreescribir la memoria del ordenador antes de apagarlo.

La razón es que, contrariamente a lo que os hayan podido contar o enseñar en el colegio, cuando apagas un ordenador, la memoria RAM no se borra inmediatamente.

Dependiendo de la antigüedad y fabricante de la memoria de tu ordenador, la memoria conserva su estado tras el apagado por un tiempo que varía desde unos pocos segundos a unos minutos, y si disponemos de un bote de CO2 a presión (los mismos que puedes usar para inflar las ruedas de una bicicleta) rociaremos la memoria para enfriarla a muy bajas temperaturas, pudiendo mantener su estado durante días.

Esto unido a alguna utilidad como las desarrolladas en la universidad de Princeton, nos permitirán hacer un volcado del contenido de la memoria RAM, pudiendo encontrar textos, claves, usuarios…

Esta particularidad de la memoria RAM es especialmente peligrosa si tenemos una unidad encriptada y el ordenador no se apaga correctamente (por ejemplo un corte de luz), un atacante que tuviera acceso a nuestra máquina podría volver la memoria RAM a un disco USB y se encontraría con la llave de encriptado de nuestra unidad, con lo que le resultaría relativamente fácil sacar nuestros archivos de ahí dentro a pesar de las medidas que hayamos tomado para tener la información segura.

En el siguiente vídeo podemos ver un ejemplo práctico de esto, el llamado “cold boot attack”

Incluso se han presentado recientemente herramientas de pago para hacer esto que relato, incluyendo el desencriptado de archivos de nuestra supuesta unidad segura.

Otro método para volcar el contenido de la memoria de un ordenador sin esperar a que esté apagado (o mientras está suspendido) es emplear un dispositivo debidamente configurado que se conecte a una conexión Firewire de nuestra máquina.

Existe una vulnerabilidad (otro enlace sobre el mismo tema) de este tipo de conectores que permitiría a un atacante con acceso físico a nuestra máquina volcar el contenido de la memoria RAM con los mismos resultados comentados en los párrafos previos.

Ataques firewire para lograr el dump:

Si estás pensando ahora mismo que tú tienes un Mac, que estos son más seguros, que no hya virus, etc, etc, etc, te equivocas, estas técnicas son aplicables a cualquier sistema operativo.

En cuanto a los móviles… también hay unas cuantas técnicas para sacar la información de tu dispositivo que veremos en otro post, solo os adelanto que si tenéis un dispositov Samsung Galaxy S2, S3 o Note II, mucho ojo con esta noticia ya que estos aparatos vienen de fábrica con un agujero de seguridad enorme.

Fuente: bofhers